Указать три важнейших аспекта информационной безопасности. Основы иб

Отправить свою хорошую работу в базу знаний просто. Используйте форму, расположенную ниже

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Размещено на http :// www . allbest . ru /

Федеральное агентство по образованию

Государственное образовательное учреждение высшего профессионального образования

Уральский государственный экономический университет

Контрольная работа по дисциплине

«Информационная безопасность»

Исполнитель:

Смирнов Е.И

2012

1. Дайте определение информации и носителя информации

Информация это сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления.

Носитель информации это физическое лицо, или материальный объект, в том числе физическое поле, в которых информация находит свое отображение в виде символов, образов, сигналов, технических решений и процессов.

2. Перечислите основные аспекты обеспечения информационной безопасности и дайте их определения

Основными аспектами информационной безопасности в современном мире являются:

1. Конфиденциальность информации - гарантия того, что защищаемая информация доступна только определенному кругу пользователей, установленному правами и/или правилами доступа к ней.

2. Целостность информации - гарантия того, что информация существует в данный момент именно в том виде, в котором ее создал или модифицировал пользователь, обладающий правами на ее изменение.

3.Доступность информации - гарантия того, что к информации всегда могут получить доступ пользователи, обладающие соответствующими правами доступа.

3 . Раскройте историческое развитие вопросов обеспечения конфиденциальности и целостности информации

Основной целью защиты информации подавляющий период исторического развития было обеспечение конфиденциальности. Все способы решения этой задачи издавна делились на:

Скрытное хранение и передачу (от сторонних лиц скрывался сам факт хранения или пересылки конфиденциальной информации; придумывались самые разные тайники, изощренные носители информации, невидимые чернила, схемы сокрытия - стеганографии - сообщений);

Шифрованное хранение и передачу (факт наличия конфиденциального послания не скрывался, однако, его было невозможно прочесть, не зная правила дешифрования).

Первые свидетельства о применении методов и первой и второй группы восходят практически ко временам зарождения письменности. А начиная с XVII века, при дворах всех крупных европейских держав содержались достаточно сильные криптографы. Целью их работы было обеспечение конфиденциальной (стеганографической или шифрованной) переписки чиновников двора с удаленными владениями или войсками, а также попытки прочесть аналогичные сообщения других держав, перехваченные разведчиками.

Вопросы обеспечения целостности сообщений традиционно рассматривались отдельно от вопросов конфиденциальности - заверялась обычно подлинность только открытых сообщений. Зашифрованные послания считались неподделываемыми уже из-за самого факта неизвестности правил шифра сторонним лицам (из-за чего время от времени искусным дешифровальщикам удавалось оказывать огромное влияние на события всего лишь росчерком пера, подделывая вскрытым шифром ложные сообщения).

В первую очередь, гарантом подлинности старались сделать сам носитель информации - бумагу. При отправке сообщения из центра на периферию государства могло быть достаточным даже использование хорошей качественной бумаги с какими-либо добавками, доступными только при дворе. Более универсальным способом (работавшим при пересылке информации в обоих направлениях) было заверение бумаги:

Печатью на основе воска или сургуча (при получении проверялось рисунок и качество изготовления печати по ее оттиску);

Подписью (но при этом получатель должен был быть знаком с оригиналом подписи отправителя).

Очевидно, что практически все перечисленные меры обеспечения безопасности информации были уязвимы к подделке при затрате определенных средств, поэтому применялись и различные сочетания методов, дополнявшиеся часто еще и устным посланием.

В конце XX века общество перешло в новую, информационную стадию, выразившуюся в:

Отделении информации от носителя;

Унификации записи информации на различные носители (появлении двоичного кода);

Появлении специализированных устройств обработки информации (конечно же, - компьютеров).

4 . Приведите примеры угроз, которые являются нарушением целостности и доступности

Модификация передаваемых по открытой сети компьютерных данных (угроза целостности);

Вывод из строя внешнего оборудования (телекоммуникационной компании), отвечающего за передачу данных по внешним каналам (угроза доступности).

5 . Приведите примеры непредумышленных угроз

Сбоя технических и программных средств информационных систем, например при отключении электроэнергии.

6 . К какому классу месторасположения источника Вы бы отнесли распространение компьютерных вирусов по сети предприятия?

Внутренняя несанкционированная угроза.

7 . Перечислите основные нормативные акты в области защиты государственной тайны РФ

Закон РФ от 21 июля 1993 г. № 5485-1 "О государственной тайне" (с изменениями от 6 октября 1997 г., 30 июня 2003 г., 11 ноября 2003 г., Указ Президента РФ от 30 ноября 1995 г. № 1203 "Об утверждении перечня сведений, отнесенных к государственной тайне", Инструкция "О порядке допуска должностных лиц и граждан Российской Федерации к государственной тайне" (утв. постановлением Правительства РФ от 28 октября 1995 г. N 1050, с изменениями от 8 августа 2003 г.).

8 . Перечислите основные нормативные акты в области защиты коммерческой тайны РФ

9 . Какие нарушения информационной безопасности караются УК?

Нарушение неприкосновенности частной жизни, нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений, незаконное получение и разглашение сведений, составляющих коммерческую или банковскую тайну, неправомерный доступ к компьютерной информации, создание, использование и распространение вредоносных программ для ЭВМ, нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

1 0 . Перечислите возможные субъекты, объекты и операции в информационных сис тема х

Субъекты - человек, вычислительный процесс, который наделяется определенными правами по воздействию на объекты.

Объекты - файл, папки, каталог, запись в базе данных, вычислительный процесс.

Операции, которые субъекты могут выполнять над объектами

Над файлами, записями и каталогами: создание, чтение, запись, добавление, модификацию (изменение), копирование, удаление,

Над вычислительными процессами: запуск, остановка.

1 1 . Что такое неограниченный доступ и права доступа?

Это неограниченный доступом любого субъекта к выполнению любой операции над любым объектом.

1 2 . Прив едите примеры классов субъектов

Отдел регистрации, отдел ввода и обработки, отдел отчетности, плановый отдел.

1 3 . Приведите примеры классов объектов

Бизнес-документация (планы, отчеты, деловые предложения);

Внутренние распоряжения, инструкции, нормативно-справочные материалы.

14 . Приведите известные вам примеры вредоносных программ. С какими видами Вы сталкивались лично?

Примеры вредоносных программ - Троян.

1 5 . Какие способы доставки украденной информации к злоумышленнику могут использовать программные закладки?

Копирование информации из области доступа одной группы лиц в область доступа другой группы лиц, передача украденной информации по компьютерной сети.

1 6 . Какие свойства системы могут выбраны злоумышленником в качестве признаков для активации программной закладки?

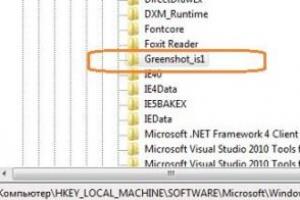

Версия операционной системы, страна(указанная в текущих настройках системы) наличие или отсутствие какого-либо программного или аппаратного обеспечения.

17 . Какая схема управления вредоносным кодом наиболее опасна?

Наиболее опасна схема удаленного управления вредоносным кодом .

1 8 . Что может послужить причиной проникновения троянской программы на защищаемый компьютер?

Существует три основных пути проникновения троянской программы в защищаемую информационную систему:

Программная закладка недобросовестными производителями на этапе разработки;

Умышленная установка недобросовестным сотрудником, имеющим (или имевшим ранее) полномочия для работы в системе;

Неумышленный запуск (чаще всего в связи с заражением файлов вирусами) рядовым сотрудником.

Отдельно следует отметить случай, когда троянская программа устанавливается извне системы через уже имеющуюся уязвимость в системе безопасности, после чего изнутри еще в большей степени снижает эффективность системы безопасности.

19 . Где в операционной системе может располагаться программный код троянской программы? Как он получает управление (активируется)?

В операционной системе троянские программы могут располагаться:

В прикладных программах (троянская программа активна во время работы данной прикладной программы);

В служебных невизуальных программах операционной системы - сервисах и драйверах (создается сервис с именем и описанием, напоминающими служебные, и в течение всего времени работы компьютера троянская программа может выполнять заложенные в нее злоумышленником функции);

В динамически загружаемых библиотеках DLL (троянская программа изменяет какую-либо часто используемую библиотеку и при каждом вызове процедуры из нее может выполнять какое-либо несанкционированное действие);

Редко - в программном коде аппаратных устройств (процедура активируется в момент инициализации устройства или при выполнении определенных действий с ним).

2 0 . Каким образом злоумышленник может управлять троянской программой и что при этом он может сделать с атакованным компьютером?

Управление троянской программой может осуществляться использованием принципа запроса управления.

С атакованным компьютером злоумышленник может производить чтение, запись, модификацию файлов на дисках, запуск программ на зараженном компьютере, в том числе записанных до этого на диск от злоумышленника, отправка ему копии текущего изображения на экране, эмуляция нажатия клавиш и передвижения курсора мыши.

21. Как Вы думаете, почему выгоднее выделять отдельные сети и обеспечивать защиту информации только на их периметре?

Потому, что в этом случае можно исключить доступ к сети посторонних лиц закрыв возможность подключения к компьютерам сети съемных носителей, запрет подключения к глобальной сети.

2 2 . Что такое межсетевой шлюз?

Многосетевой шлюз - это точка соприкосновения сетевых периметров между собой или с глобальной сетью.

2 3 . Почему подмена адреса отправителя сообщения может нарушить целостность и доступность информации, но не нарушает ее конфиденциальность?

Так как при отправке информация шифруется, и подмена адреса отправителя не может нарушить её конфиденциальность

2 4 . Дополните список возможных угроз, связанных с неверной настройкой сетевого программного обеспечения, исходя из Вашего опыта

При неверной настройке сетевого программного обеспечения, к компьютерам сети может быть обеспечен доступ посторонних лиц, информация может быть повреждена вредоносными программами, украдена, изменена.

2 5 . Приведите примеры того , как на практике реализуются интересы личности и общества в информационной сфере

Интересы личности в информационной сфере заключаются в реализации конституционных прав человека и гражданина на доступ к информации,(телевидение, радио, пресса) на использование информации в интересах осуществления не запрещенной законом деятельности(использование информации, при осуществлении предпринимательской деятельности, для личных нужд.

Например, каждому человеку Конституцией РФ обеспечено право и свобода на личную и семейную тайну, тайну переписки, телефонных переговоров, защиту своей чести и доброго имени.

2 6 . Назовите ваши предложения по улучшению ситуации с соблюдение конституционных прав и свобод человека и гражданина в области получения информации и пользования ею

конфиденциальность информация троянский защита

Для улучшения ситуации с соблюдением конституционных прав и свобод человека и гражданина в области получения информации и пользовании ею, я считаю, что необходимо обеспечить право всех людей свободно искать, получать, передавать, производить и распространять информацию любым законным способом. В настоящее время все эти права в полной мере не доступны жителям маленьких городов, других населенных пунктов удаленных от центра Российской Федерации.

Кроме, необходимо улучшить работу по обеспечению запрета на использование информации о личной жизни человека без его согласия. Ввести более строгое наказание за использование данной информации без его лица.

2 7 . Назовите те функции системы обеспечения информационной безопасности Российской Федерации, которые общество могло бы выполнять самостоятельно, без вмешательства государства

Развитие отечественной информационной инфраструктуры, а также индустрии телекоммуникационных и информационных средств, повышение их конкурентоспособности на внутреннем и внешнем рынке;

Осуществление международного сотрудничества в сфере обеспечения информационной безопасности, представление интересов Российской Федерации в соответствующих международных организациях.

2 8 . Какой орган государственной власти координирует деятельность федеральных органов исполнительной власти и органов исполнительной власти субъектов Российской Федерации?

Правительство Российской Федерации в пределах своих полномочий и с учетом сформулированных в ежегодных посланиях Президента Российской Федерации Федеральному Собранию приоритетных направлений в области обеспечения информационной безопасности Российской Федерации координирует деятельность федеральных органов исполнительной власти и органов исполнительной власти субъектов Российской Федерации

29 . Какой орган государственной власти принимает нормативные акты в информационной сфере?

Палаты Федерального Собрания Российской Федерации на основе Конституции Российской Федерации по представлению Президента Российской Федерации и Правительства Российской Федерации формируют законодательную базу в области обеспечения информационной безопасности Российской Федерации.

30 . В чем вы видите опасность закупки органами государственной власти импортных средств информатизации, телекоммуникации и связи?

Опасность закупки органами государственной власти импортных средств информатизации, телекоммуникации заключается в том, что данные закупки могут привести к монополизации информационного рынка России зарубежными информационными структурами, тормозить развитие отечественной индустрии информации, вытеснение с отечественного рынка российских производителей связи средств информатизации, телекоммуникации, отток из России специалистов и правообладателей интеллектуальной собственности в сфере информатизации.

3 1 . Какие потенциальные угрозы в информационной сфере нес у т конфликт ы на Северном Кавказе?

Конфликты на Северном Кавказе относятся к категории внешних источников угроз информационной безопасности- деятельности международных террористических организаций(за спиной боевиков, действующих на Северном Кавказе стоят международные террористические организации). Угрозы в информационной сфере, которые несут конфликты в данном регионе- это угроза правам и свободам человека в области духовной жизни, угроза безопасности информационных и телекоммуникационных средств, девальвация духовных ценностей, пропаганда образцов массовой культуры, основанных на культе насилия, на духовных и нравственных ценностях, противоречащих ценностям, принятым в российском обществе; Конфликты влекут за собой снижение духовного, нравственного и творческого потенциала населения России.

3 2 . Какие законодательные предложения в информационной сфере вы считаете необходимыми сделать сегодня?

Я полностью согласен с политикой Президента РФ и Правительства РФ, своих предложений нет.

3 3 . В какой мере обеспечение информационной безопасности зависит от финансирования?

Обеспечение информационной безопасности напрямую зависит от финансирования, так как разработка новых средств защиты информации и совершенствование действующих, развитие защищенных телекоммуникационных систем, развитию отечественной индустрии информации - разработка новейших информационных технологиям, требует больших финансовых вложений и без вмешательства государства данный вопрос не решить.

3 4 . Нуждается ли современное демократическое государство в могущественных органах государственной безопасности , не приведет ли это к диктатуре и репрессиям?

Нет, не нуждается. (В истории нашей страны есть опыт могушества органов госбезопасности)

3 5 . Приведите примеры наиболее перспективных направлений развития Российской экономики

Одним из перспективных направлений в развитии информационной безопасности РФ, я считаю, издание Президента РФ Указа от 15.01.2013г. «О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации», Федеральной службе безопасности Российской Федерации были возложены полномочия, по созданию государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы РФ.

3 6 . Представляет ли опасность для общества деятельность оппозиционных политических партий и движений ? Если да, то каких?

Деятельность оппозиционных политических партий и движений может представлять опасность для общества, если они проводят следующее:

Распространение дезинформации о политике Российской Федерации, деятельности федеральных органов государственной власти, событиях, происходящих в стране и за рубежом,

Деятельность общественных объединений, направленная на насильственное изменение основ конституционного строя и нарушение целостности Российской Федерации, разжигание социальной, расовой, национальной и религиозной вражды, на распространение этих идей в средствах массовой информации,

Информационно-пропагандистская деятельность, искажающая стратегию и тактику внешнеполитической деятельности Российской Федерации.

Размещено на Allbest.ru

...Подобные документы

Основные аспекты обеспечения информационной безопасности, конфиденциальности и целостности информации. Примеры угроз, которые являются нарушением целостности и доступности информации. Субъекты, объекты и операции в информационных системах, права доступа.

контрольная работа , добавлен 30.12.2010

Изучение основных методов защиты от угроз конфиденциальности, целостности и доступности информации. Шифрование файлов являющихся конфиденциальной собственностью. Использование цифровой подписи, хеширование документов. Защита от сетевых атак в интернете.

курсовая работа , добавлен 13.12.2015

Коммерческая, служебная, личная и семейная тайна. Нормативные документы в области информационной безопасности. Службы, организующие защиту на уровне предприятия информации. Аннотация тематических веб-сайтов. Тематическая схема защиты информации.

статья , добавлен 25.11.2011

Мероприятия по обеспечению информационной безопасности. Понятие угроз конфиденциальности, целостности и доступности информации и ее законным пользователям. Защита прав и свобод гражданина. Государственная политика Республики Беларусь в данной области.

контрольная работа , добавлен 17.05.2015

Требования к информации: доступность, целостность и конфиденциальность. Модель CIA как информационная безопасность, строящаяся на защите доступности, целостности и конфиденциальности информации. Прямые и косвенные угрозы, средства защиты информации.

презентация , добавлен 06.01.2014

Состояние защищенности информации и информационной среды от случайных или преднамеренных воздействий. Цели информационной безопасности, классификация угроз. Обеспечение конфиденциальности, целостности, доступности информации; правовая защита человека.

презентация , добавлен 11.04.2016

Понятие государственной и коммерческой тайны. Основные нормативные документы по оценке информационной безопасности. Потенциальные угрозы безопасности информации в локальных вычислительных сетях. Криптография и ее применение. Защита от удаленных атак.

курсовая работа , добавлен 24.03.2013

Понятие антивирусной защиты информационной инфраструктуры, виды возможных угроз. Характеристика программного обеспечения, используемого в ПАО "РОСБАНК". Средства защиты информационных ресурсов банка от угроз нарушения целостности или конфиденциальности.

курсовая работа , добавлен 24.04.2017

Существенные признаки понятия конфиденциальности. Понятие информационной безопасности государства. Нормативные документы в данной области. Органы, обеспечивающие ИБ. Направления защиты информационной системы. Этапы создания средств защиты информации.

презентация , добавлен 21.05.2015

Классификация информации по значимости. Категории конфиденциальности и целостности защищаемой информации. Понятие информационной безопасности, источники информационных угроз. Направления защиты информации. Программные криптографические методы защиты.

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре.

Цель информационной безопасности - обезопасить ценности системы, защитить и гарантировать точность и целостность информации и минимизировать разрушения, которые могут иметь место, если информация будет модифицирована или разрушена.

На практике важнейшими являются три аспекта информационной безопасности:

1. Доступность (возможность за разумное время получить требуемую информационную услугу);

2. Целостность (ее защищенность от разрушения и несанкционированного изменения);

3. Конфиденциальность (защита от несанкционированного прочтения).

Способы (методы) защиты информации:

· Препятствие - создание на пути угрозы преграды, преодоление которой сопряжено с возникновением сложностей для злоумышленника или дестабилизирующего фактора.

· Управление - оказание управляющих воздействий на элементы защищаемой системы.

· Маскировка - действия над защищаемой системой или информацией, приводящие к такому их преобразованию, которое делает их недоступными для злоумышленника. (Сюда можно, в частности, отнести криптографические методы защиты).

· Регламентация - разработка и реализация комплекса мероприятий, создающих такие условия обработки информации, которые существенно затрудняют реализацию атак злоумышленника или воздействия других дестабилизирующих факторов.

· Принуждение - метод заключается в создании условий, при которых пользователи и персонал вынуждены соблюдать условия обработки информации под угрозой ответственности (материальной, уголовной, административной)

· Побуждение - метод заключается в создании условий, при которых пользователи и персонал соблюдают условия обработки информации по морально-этическим и психологическим соображениям.

Средства защиты информации:

· Физические средства - механические, электрические, электромеханические, электронные, электронно-механические и т. п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути дестабилизирующих факторов.

· Аппаратные средства - различные электронные и электронно-механические и т.п. устройства, схемно встраиваемые в аппаратуру системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации.

· Программные средства - специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения с целью решения задач защиты информации.

· Организационные средства - организационно-технические мероприятия, специально предусматриваемые в технологии функционирования системы с целью решения задач защиты информации.

· Законодательные средства - нормативно-правовые акты, с помощью которых регламентируются права и обязанности, а также устанавливается ответственность всех лиц и подразделений, имеющих отношение к функционированию системы, за нарушение правил обработки информации, следствием чего может быть нарушение ее защищенности.

· Психологические (морально-этические средства) - сложившиеся в обществе или данном коллективе моральные нормы или этические правила, соблюдение которых способствует защите информации, а нарушение их приравнивается к несоблюдению правил поведения в обществе или коллективе.

Методы и средства защиты информации

Методы обеспечения безопасности информации в ИС:

· препятствие;

· управление доступом;

· механизмы шифрования;

· противодействие атакам вредоносныхпрограмм;

· регламентация;

· принуждение;

· побуждение.

Препятствие – метод физического преграждения пути злоумышленнику к

защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом – методы защиты информации регулированием

использования всех ресурсов ИС и ИТ. Эти методы должны противостоять всем

возможным путям несанкционированного доступа к информации.

Управление доступом включает следующие функции зашиты:

· идентификацию пользователей, персонала и ресурсов системы (присвоение

каждому объекту персонального идентификатора);

· опознание (установление подлинности) объекта или субъекта по

предъявленному им идентификатору;

· проверку полномочий (проверка соответствия дня недели, времени суток,

запрашиваемыхресурсов и процедур установленному регламенту);

· разрешение и создание условий работы в пределахустановленного регламента;

· регистрацию (протоколирование) обращений к защищаемым ресурсам;

· реагирование (сигнализация, отключение, задержка работ, отказ в запросе и т.п.)

при попыткахнесанкционированныхдействий.

Механизмы шифрования – криптографическое закрытие информации. Эти

методы защиты все шире применяются как при обработке, так и при хранении

информации на магнитных носителях. При передаче информации по каналам связи

большой протяженности этот метод является единственно надежным.

Противодействие атакам вредоносных программ предполагает комплекс

разнообразных мер организационного характера и использование антивирусных

программ. Цели принимаемых мер – это уменьшение вероятности инфицирования

АИС, выявление фактов заражения системы; уменьшение последствий

информационных инфекций, локализация или уничтожение вирусов; восстановление

информации в ИС. Овладение этим комплексом мер и средств требует знакомства со

специальной литературой.

Регламентация – создание таких условий автоматизированной обработки,

хранения и передачи защищаемой информации, при которых нормы и стандарты по

защите выполняются в наибольшей степени

Принуждение – метод защиты, при котором пользователи и персонал ИС

вынуждены соблюдать правила обработки, передачи и использования защищаемой

информации под угрозой материальной, административной или уголовной

ответственности.

Побуждение – метод защиты, побуждающий пользователей и персонал ИС не

нарушать установленные порядки за счет соблюдения сложившихся моральных и

этическихнорм.

Вся совокупность технических средств подразделяется на аппаратные и

физические.

Аппаратные средства – устройства, встраиваемые непосредственно в

вычислительную технику, или устройства, которые сопрягаются с ней по стандартному

интерфейсу.

Физические средства включают различные инженерные устройства и

сооружения, препятствующие физическому проникновению злоумышленников на

объекты защиты и осуществляющие защиту персонала (личные средства

безопасности), материальных средств и финансов, информации от противоправных

действий. Примеры физических средств: замки на дверях, решетки на окнах, средства

электронной охранной сигнализации и т.п.

Программные средства – это специальные программы и программные

комплексы, предназначенные для защиты информации в ИС. Как отмечалось, многие

из нихслиты с ПО самой ИС.

Из средств ПО системы защиты выделим еще программные средства,

реализующие механизмы шифрования (криптографии). Криптография – это наука об

обеспечении секретности и/или аутентичности (подлинности) передаваемых

сообщений.

Организационные средства осуществляют своим комплексом регламентацию

производственной деятельности в ИС и взаимоотношений исполнителей на

нормативно-правовой основе таким образом, что разглашение, утечка и

несанкционированный доступ к конфиденциальной информации становится

невозможным или существенно затрудняется за счет проведения организационных

мероприятий. Комплекс этих мер реализуется группой информационной

безопасности, но должен находиться под контролем первого руководителя.

Законодательные средства защиты определяются законодательными актами

страны, которыми регламентируются правила пользования, обработки и передачи

информации ограниченного доступа и устанавливаются меры ответственности за

нарушение этихправил.

Морально-этические средства защиты включают всевозможные нормы

поведения (которые традиционно сложились ранее), складываются по мере

распространения ИС и ИТ в стране и в мире или специально разрабатываются.

Морально-этические нормы могут быть неписаные (например честность) либо

оформленные в некий свод (устав) правил или предписаний. Эти нормы, как правило,

не являются законодательно утвержденными, но поскольку ихнесоблюдение приводит

к падению престижа организации, они считаются обязательными для исполнения.

Характерным примером таких предписаний является Кодекс профессионального

поведения членов Ассоциации пользователей ЭВМ США.

9.3. Технологии обеспечения безопасности

При использовании любой информационной технологии следует обращать

внимание на наличие средств защиты данных, программ, компьютерныхсистем.

Безопасность данных включает обеспечение достоверности данных и защиту

данныхи программ от несанкционированного доступа, копирования, изменения.

Достоверность данных контролируется на всех этапах технологического процесса

эксплуатации ЭИС. Различают визуальные и программные методы контроля.

Визуальный контроль выполняется на домашинном и заключительном этапах.

Программный – на внутримашинном этапе. При этом обязателен контроль при вводе

данных, их корректировке, т.е. везде, где есть вмешательство пользователя в

вычислительный процесс. Контролируются отдельные реквизиты, записи, группы

записей, файлы. Программные средства контроля достоверности данных

закладываются на стадии рабочего проектирования.

Защита данных и программ от несанкционированного доступа, копирования,Информационные тех0н3о.л0о1г.и1и3в экономике: 9.2. Методы и средства защиты информации »

abc.v v su.ru/Books/inform_tehnolog/page0025.asp 3/4

изменения реализуется программно-аппаратными методами и технологическими

приемами. К программно-аппаратным средствам защиты относят пароли, электронные

ключи, электронные идентификаторы, электронную подпись, средства кодирования,

декодирования данных. Для кодирования, декодирования данных, программ и

электронной подписи используются криптографические методы. Например, в США

применяется криптографический стандарт, разработанный группой IETF. Экспорту он

не подлежит. Разработаны в том числе и отечественные электронные ключи, например,

NovexKey для защиты программ и данных в системах Windows, DOS, Netware.

Средства защиты аналогичны, по словам специалистов, дверному замку. Замки

взламываются, но никто не убирает ихс двери, оставив квартиру открытой.

Технологический контроль заключается в организации многоуровневой

системы защиты программ и данных как средствами проверки паролей, электронных

подписей, электронных ключей, скрытых меток файла, использованием программных

продуктов, удовлетворяющих требованиям компьютерной безопасности, так и

методами визуального и программного контроля достоверности, целостности, полноты

Безопасность обработки данных зависит от безопасности использования

компьютерных систем. Компьютерной системой называется совокупность

аппаратных и программных средств, различного рода физических носителей

информации, собственно данных, а также персонала, обслуживающего перечисленные

компоненты.

В настоящее время в США разработан стандарт оценок безопасности

компьютерных систем – критерии оценок пригодности. В нем учитываются четыре

типа требований к компьютерным системам:

· требования к проведению политики безопасности – securitypolicy;

· ведение учета использования компьютерныхсистем – accounts;

· доверие к компьютерным системам;

· требования к документации.

Требования к проведению последовательной политики безопасности и ведение

учета использования компьютерных систем зависят друг от друга и обеспечиваются

средствами, заложенными в систему, т.е. решение вопросов безопасности включается

в программные и аппаратные средства на стадии проектирования.

Нарушение доверия к компьютерным системам, как правило, бывает вызвано

нарушением культуры разработки программ: отказом от структурного

программирования, неисключением заглушек, неопределенным вводом и т.д. Для

тестирования на доверие нужно знать архитектуру приложения, правила устойчивости

его поддержания, тестовый пример.

Требования к документации означают, что пользователь должен иметь

исчерпывающую информацию по всем вопросам. При этом документация должна

быть лаконичной и понятной.

Только после оценки безопасности компьютерной системы она может поступить

на рынок.

Во время эксплуатации ИС наибольший вред и убытки приносят вирусы. Защиту

от вирусов можно организовать так же, как и защиту от несанкционированного

доступа. Технология защиты является многоуровневой и содержит следующие этапы:

1. Входной контроль нового программного обеспечения или дискеты, который

осуществляется группой специально подобранных детекторов, ревизоров и фильтров.

Например, в состав группы можно включить Scan, Aidstest, TPU8CLS. Можно

провести карантинный режим. Для этого создается ускоренный компьютерный

календарь. При каждом следующем эксперименте вводится новая дата и наблюдается

отклонение в старом программном обеспечении. Если отклонения нет, то вирус не

обнаружен.

2. Сегментация жесткого диска. При этом отдельным разделам диска

присваивается атрибут ReadOnly. Для сегментации можно использовать, например,

программу Manager и др.

3. Систематическое использование резидентных, программ-ревизоров и фильтров

для контроля целостности информации, например Check21, SBM, Antivirus2 и т.д.

4. Архивирование. Ему подлежат и системные, и прикладные программы. Если

один компьютер используется несколькими пользователями, то желательно

ежедневное архивирование. Для архивирования можно использовать PKZIP и др.Эффективность программных средств защиты зависит от правильности действий

пользователя, которые могут быть выполнены ошибочно или со злым умыслом.

Поэтому следует предпринять следующие организационные меры защиты:

· общее регулирование доступа, включающее систему паролей и сегментацию

винчестера;

· обучение персонала технологии защиты;

· обеспечение физической безопасности компьютера и магнитныхносителей;

· выработка правил архивирования;

· хранение отдельныхфайлов в шифрованном виде;

· создание плана восстановления винчестера и испорченной информации.

Для шифровки файлов и защиты от несанкционированного копирования

разработано много программ, например Catcher, Exeb и др. Одним из методов защиты

является скрытая метка файла: метка (пароль) записывается в сектор на диске,

который не считывается вместе с файлом, а сам файл размещается с другого сектора,

тем самым файл не удается открыть без знания метки.

Восстановление информации на винчестере – трудная задача, доступная

системным программистам с высокой квалификацией. Поэтому желательно иметь

несколько комплектов дискет для архива винчестера и вести циклическую запись на эти

комплекты. Например, для записи на трех комплектах дискет можно использовать

принцип «неделя-месяц-год». Периодически следует оптимизировать расположение

файлов на винчестере с помощью утилиты SpeedDisk и т.п., что существенно

облегчает их восстановление.

Алтайский государственный университет >>

Михайловский филиал

По теме: Информационная безопасность

Выполнил:

Студент 1 курса 711 гр.

Сальников Д.А.

Проверил:

Григорович В.А.

с. Михайловское

Введение ………………………………………………………………………………3

1. Понятие информационной безопасности …………………………………....4

………………………...4

3 . Обеспечение информационной безопасности . ………………………………7

4.Аппаратно-программные средства защиты информации ….…………….9

4.1.Системы идентификации и аутентификации пользователей. …………..10

4.2. Методы обеспечения информационной безопасности……….………….11

4.3. Системы шифрования данных, передаваемых по сетям…………………12

4.4.Системы аутентификации электронных данных…………………………13

4.5. Средства управления криптографическими ключами…………………...14

Заключение ………………………………………………………………………….16

Список литературы ……………………………………….......................................17

Введение

Широкое распространение вычислительной техники как средства обработки информации привело к информатизации общества и появлению принципиально новых, так называемых, информационных технологий.

Появление любых новых технологий, как правило, имеет как положительные, так и отрицательные стороны. Тому множество примеров. Атомные и химические технологи, решая проблемы энергетики и производства новых материалов, породили экологические проблемы. Интенсивное развитие транспорта обеспечило быструю и удобную доставку людей, сырья, материалов и товаров в нужных направлениях, но и материальный ущерб и человеческие жертвы при транспортных катастрофах возросли.

Информационные технологии, также не являются исключением из этого правила, и поэтому следует заранее позаботиться о безопасности при разработке и использовании таких технологий.

От степени безопасности информационных технологий в настоящее время зависит благополучие, а порой и жизнь многих людей. Такова плата за усложнение и повсеместное распространение автоматизированных систем обработки информации.

Понятие информационной безопасности

Под информационной безопасностью понимается защищенность информационной системы от случайного или преднамеренного вмешательства, наносящего ущерб владельцам или пользователям информации.

На практике важнейшими являются три аспекта информационной безопасности:

Доступность (возможность за разумное время получить требуемую информационную услугу);

Целостность (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

Конфиденциальность (защита от несанкционированного прочтения).

Нарушения доступности, целостности и конфиденциальности информации могут быть вызваны различными опасными воздействиями на информационные компьютерные системы.

2. Основные угрозы информационной безопасности

Современная информационная система представляет собой сложную систему, состоящую из большого числа компонентов различной степени автономности, которые связаны между собой и обмениваются данными. Практически каждый компонент может подвергнуться внешнему воздействию или выйти из строя. Компоненты автоматизированной информационной системы можно разбить на следующие группы:

Аппаратные средства - компьютеры и их составные части (процессоры, мониторы, терминалы, периферийные устройства - дисководы, принтеры, контроллеры, кабели, линии связи и т.д.);

Программное обеспечение - приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т.д.;

Данные,хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т.д.;

Персонал - обслуживающий персонал и пользователи.

Опасные воздействия на компьютерную информационную систему можно подразделить на случайные и преднамеренные. Анализ опыта проектирования, изготовления и эксплуатации информационных систем показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни системы. Причинами случайных воздействий при эксплуатации могут быть:

Аварийные ситуации из-за стихийных бедствий и отключений электропитания;

Отказы и сбои аппаратуры;

Ошибки в программном обеспечении;

Ошибки в работе персонала;

Помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные воздействия - это целенаправленные действия нарушителя. В качестве нарушителя могут выступать служащий, посетитель, конкурент, наемник. Действия нарушителя могут быть обусловлены разными мотивами:

Недовольством служащего своей карьерой;

Взяткой;

Любопытством;

Конкурентной борьбой;

Стремлением самоутвердиться любой ценой.

Можно составить гипотетическую модель потенциального нарушителя:

Квалификация нарушителя на уровне разработчика данной системы;

Нарушителем может быть как постороннее лицо, так и законный пользователь системы;

Нарушителю известна информация о принципах работы системы;

нарушитель выбирает наиболее слабое звено в защите.

Наиболее распространенным и многообразным видом компьютерных нарушений является несанкционированный доступ (НСД). НСД использует любую ошибку в системе защиты и возможен при нерациональном выборе средств защиты, их некорректной установке и настройке.

Проведем классификацию каналов НСД, по которым можно осуществить хищение, изменение или уничтожение информации:

Через человека:

Хищение носителей информации;

Чтение информации с экрана или клавиатуры;

Чтение информации из распечатки.

Через программу:

Перехват паролей;

Дешифровка зашифрованной информации;

Копирование информации с носителя.

Через аппаратуру:

Подключение специально разработанных аппаратных средств, обеспечивающих доступ к информации;

Перехват побочных электромагнитных излучений от аппаратуры, линий связи, сетей электропитания и т.д.

Особо следует остановиться на угрозах, которым могут подвергаться компьютерные сети. Основная особенность любой компьютерной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами сети осуществляется физически с помощью сетевых линий и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между узлами сети, передаются в виде пакетов обмена. Компьютерные сети характерны тем, что против них предпринимают так называемые удаленные атаки. Нарушитель может находиться за тысячи километров от атакуемого объекта, при этом нападению может подвергаться не только конкретный компьютер, но и информация, передающаяся по сетевым каналам связи.

3. Обеспечение информационной безопасности

Формирование режима информационной безопасности - проблема комплексная. Меры по ее решению можно подразделить на пять уровней:

1.законодательный (законы, нормативные акты, стандарты и т.п.);

2.морально-этический (всевозможные нормы поведения, несоблюдение которых ведет к падению престижа конкретного человека или целой организации);

3.административный (действия общего характера, предпринимаемые руководством организации);

4.физический (механические, электро- и электронно-механические препятствия на возможных путях проникновения потенциальных нарушителей);

5.аппаратно-программный (электронные устройства и специальные программы защиты информации).

Единая совокупность всех этих мер, направленных на противодействие угрозам безопасности с целью сведения к минимуму возможности ущерба, образуют систему защиты.

Надежная система защиты должна соответствовать следующим принципам:

Стоимость средств защиты должна быть меньше, чем размеры возможного ущерба.

Каждый пользователь должен иметь минимальный набор привилегий, необходимый для работы.

Защита тем более эффективна, чем проще пользователю с ней работать.

Возможность отключения в экстренных случаях.

Специалисты, имеющие отношение к системе защиты должны полностью представлять себе принципы ее функционирования и в случае возникновения затруднительных ситуаций адекватно на них реагировать. Под защитой должна находиться вся система обработки информации.

Разработчики системы защиты, не должны быть в числе тех, кого эта система будет контролировать. Система защиты должна предоставлять доказательства корректности своей работы.

Лица, занимающиеся обеспечением информационной безопасности, должны нести личную ответственность.

Объекты защиты целесообразно разделять на группы так, чтобы нарушение защиты в одной из групп не влияло на безопасность других.

Надежная система защиты должна быть полностью протестирована и согласована.

Защита становится более эффективной и гибкой, если она допускает изменение своих параметров со стороны администратора.

Система защиты должна разрабатываться, исходя из предположения, что пользователи будут совершать серьезные ошибки и, вообще, имеют наихудшие намерения.

Наиболее важные и критические решения должны приниматься человеком.

Существование механизмов защиты должно быть по возможности скрыто от пользователей, работа которых находится под контролем.

4. Аппаратно-программные средства защиты информации

Несмотря на то, что современные ОС для персональных компьютеров, такие, как Windows 2000, Windows XP и Windows NT, имеют собственные подсистемы защиты, актуальность создания дополнительных средств защиты сохраняется. Дело в том, что большинство систем не способны защитить данные, находящиеся за их пределами, например при сетевом информационном обмене.

Аппаратно-программные средства защиты информации можно разбить на пять групп:

1.Системы идентификации (распознавания) и аутентификации (проверки подлинности) пользователей.

2.Системы шифрования дисковых данных.

3.Системы шифрования данных, передаваемых по сетям.

4.Системы аутентификации электронных данных.

5.Средства управления криптографическими ключами.

4. 1. Системы идентификации и аутентификации пользователей

Применяются для ограничения доступа случайных и незаконных пользователей к ресурсам компьютерной системы. Общий алгоритм работы таких систем заключается в том, чтобы получить от пользователя информацию, удостоверяющую его личность, проверить ее подлинность и затем предоставить (или не предоставить) этому пользователю возможность работы с системой.

При построении этих систем возникает проблема выбора информации, на основе которой осуществляются процедуры идентификации и аутентификации пользователя. Можно выделить следующие типы:

Секретная информация, которой обладает пользователь (пароль, секретный ключ, персональный идентификатор и т.п.); пользователь должен запомнить эту информацию или же для нее могут быть применены специальные средства хранения;

Физиологические параметры человека (отпечатки пальцев, рисунок радужной оболочки глаза и т.п.) или особенности поведения (особенности работы на клавиатуре и т.п.).

Системы, основанные на первом типе информации, считаются традиционными. Системы, использующие второй тип информации, называют биометрическими. Следует отметить наметившуюся тенденцию опережающего развития биометрических систем идентификации.

4. 2. Системы шифрования дисковых данных

Чтобы сделать информацию бесполезной для противника, используется совокупность методов преобразования данных, называемая криптографией (от греч. kryptos - скрытый и grapho – пишу).

Системы шифрования могут осуществлять криптографические преобразования данных на уровне файлов или на уровне дисков. К программам первого типа можно отнести архиваторы типа ARJ и RAR, которые позволяют использовать криптографические методы для защиты архивных файлов. Примером систем второго типа может служить программа шифрования Diskreet, входящая в состав популярного программного пакета Norton Utilities, Best Crypt. Другим классификационным признаком систем шифрования дисковых данных является способ их функционирования. По способу функционирования системы шифрования дисковых данных делят на два класса:

Системы "прозрачного" шифрования;

Системы, специально вызываемые для осуществления шифрования.

В системах прозрачного шифрования (шифрования "на лету") криптографические преобразования осуществляются в режиме реального времени, незаметно для пользователя. Например, пользователь записывает подготовленный в текстовом редакторе документ на защищаемый диск, а система защиты в процессе записи выполняет его шифрование.

Системы второго класса обычно представляют собой утилиты, которые необходимо специально вызывать для выполнения шифрования. К ним относятся, например, архиваторы со встроенными средствами парольной защиты.

Большинство систем, предлагающих установить пароль на документ, не шифрует информацию, а только обеспечивает запрос пароля при доступе к документу. К таким системам относится MS Office, 1C и многие другие.

4. 3.Системы шифрования данных, передаваемых по сетям

Различают два основных способа шифрования: канальное шифрование и оконечное (абонентское) шифрование.

В случае канального шифрования защищается вся информация, передаваемая по каналу связи, включая служебную. Этот способ шифрования обладает следующим достоинством - встраивание процедур шифрования на канальный уровень позволяет использовать аппаратные средства, что способствует повышению производительности системы. Однако у данного подхода имеются и существенные недостатки:

шифрование служебных данных осложняет механизм маршрутизации сетевых пакетов и требует расшифрования данных в устройствах промежуточной коммуникации (шлюзах, ретрансляторах и т.п.);

шифрование служебной информации может привести к появлению статистических закономерностей в шифрованных данных, что влияет на надежность защиты и накладывает ограничения на использование криптографических алгоритмов.

оконечное (абонентское) шифрование позволяет обеспечить конфиденциальность данных, передаваемых между двумя абонентами. В этом случае защищается только содержание сообщений, вся служебная информация остается открытой. Недостатком является возможность анализировать информацию о структуре обмена сообщениями, например об отправителе и получателе, о времени и условиях передачи данных, а также об объеме передаваемых данных.

4. 4.Системы аутентификации электронных данных

При обмене данными по сетям возникает проблема аутентификации автора документа и самого документа, т.е. установление подлинности автора и проверка отсутствия изменений в полученном документе. Для аутентификации данных применяют код аутентификации сообщения (имитовставку) или электронную подпись.

Имитовставка вырабатывается из открытых данных посредством специального преобразования шифрования с использованием секретного ключа и передается по каналу связи в конце зашифрованных данных. Имитовставка проверяется получателем, владеющим секретным ключом, путем повторения процедуры, выполненной ранее отправителем, над полученными открытыми данными.

Электронная цифровая подпись представляет собой относительно небольшое количество дополнительной аутентифицирующей информации, передаваемой вместе с подписываемым текстом. Отправитель формирует цифровую подпись, используя секретный ключ отправителя. Получатель проверяет подпись, используя открытый ключ отправителя.

Таким образом, для реализации имитовставки используются принципы симметричного шифрования, а для реализации электронной подписи - асимметричного. Подробнее эти две системы шифрования будем изучать позже.

4. 5. Средства управления криптографическими ключами

Безопасность любой криптосистемы определяется используемыми криптографическими ключами. В случае ненадежного управления ключами злоумышленник может завладеть ключевой информацией и получить полный доступ ко всей информации в системе или сети.

Различают следующие виды функций управления ключами: генерация, хранение, и распределение ключей.

Способы генерации ключей для симметричных и асимметричных криптосистем различны. Для генерации ключей симметричных криптосистем используются аппаратные и программные средства генерации случайных чисел. Генерация ключей для асимметричных криптосистем более сложна, так как ключи должны обладать определенными математическими свойствами. Подробнее на этом вопросе остановимся при изучении симметричных и асимметричных криптосистем.

Функция хранения предполагает организацию безопасного хранения, учета и удаления ключевой информации. Для обеспечения безопасного хранения ключей применяют их шифрование с помощью других ключей. Такой подход приводит к концепции иерархии ключей. В иерархию ключей обычно входит главный ключ (т.е. мастер-ключ), ключ шифрования ключей и ключ шифрования данных. Следует отметить, что генерация и хранение мастер-ключа является критическим вопросом криптозащиты.

Распределение - самый ответственный процесс в управлении ключами. Этот процесс должен гарантировать скрытность распределяемых ключей, а также быть оперативным и точным. Между пользователями сети ключи распределяют двумя способами:

С помощью прямого обмена сеансовыми ключами;

Используя один или несколько центров распределения ключей.

Заключение

Информация - это ресурс. Потеря конфиденциальной информации приносит моральный или материальный ущерб. Условия, способствующие неправомерному овладению конфиденциальной информацией, сводятся к ее разглашению, утечке и несанкционированному доступу к ее источникам. В современных условиях безопасность информационных ресурсов может быть обеспечена только комплексной системной защиты информации. Комплексная система защиты информации должна быть: непрерывной, плановой, целенаправленной, конкретной, активной, надежной и др. Система защиты информации должна опираться на систему видов собственного обеспечения, способного реализовать ее функционирование не только в повседневных условиях, но и критических ситуациях.

Многообразие условий, способствующих неправомерному овладению конфиденциальной информацией, вызывает необходимость использования не менее многообразных способов, сил и средств для обеспечения информационной безопасности,

Способы обеспечения информационной безопасности должны быть ориентированы на упреждающий характер действий, направляемых на заблаговременные меры предупреждения возможных угроз коммерческим секретам.

Обеспечение информационной безопасности достигается организационными, организационно-техническими и техническими мероприятиями, каждое из которых обеспечивается специфическими силами, средствами и мерами, обладающими соответствующими характеристиками.

Список литературы

1. Информационная безопасность - http://protect.htmlweb.ru

2. Информационная безопасность - http://wikipedia.org

3. Фигурнов В.Э. "IBM РС для пользователя".

4. Информационная безопасность и защита информации. Учебное пособие – М.: 2004 – 82 c. http://bezopasnik.org›article/book/23.pdf

безопасность как "состояние защищенности информационной среды общества, обеспечивающее...В проблеме информационной безопасности можно выделить следующие аспекты:

Целостность информации

Целостность информации – это её физическая сохранность, защищённость от разрушения и искажения, а также её актуальность и непротиворечивость.

Целостность информации подразделяется на:

· статическую,

· динамическую.

Статическая целостность информации предполагает неизменность информационных объектов от их исходного состояния, определяемого автором или источником информации.

Динамическая целостность информации включает вопросы корректного выполнения сложных действий с информационными потоками, например, анализ потока сообщений для выявления некорректных, контроль правильности передачи сообщений, подтверждение отдельных сообщений и др.

Целостность является важнейшим аспектом информационной безопасности в тех случаях, когда информация используется для управления различными процессами, например, техническими, социальными и т.д.

Так, ошибка в управляющей программе приведет к остановке управляемой системы, неправильная трактовка закона может привести к его нарушениям, точно также неточный перевод инструкции по применению лекарственного препарата может нанести вред здоровью. Все эти примеры иллюстрируют нарушение целостности информации, что может привести к катастрофическим последствиям. Именно поэтому целостность информации выделяется в качестве одной из базовых составляющих информационной безопасности.

Целостность – гарантия того, что информация сейчас существует в ее исходном виде, то есть при ее хранении или передаче не было произведено несанкционированных изменений.

Например, записывая на винчестер компьютера информацию о студентах колледжа, мы надеемся, что она будет храниться там неопределённо долгое время (пока мы сами её не сотрём) в неизменном виде (то есть самопроизвольно, без нашего ведома, в этом списке не изменяются фамилии студентов). Кроме того, мы рассчитываем на непротиворечивость информации, например, на то, что в списке студентов не окажется годовалого ребёнка, или что один и тот же студент не окажется в списках сразу двух групп.

Доступность информации

Доступность информации – это гарантия получения требуемой информации или информационной услуги пользователем за определенное время.

Роль доступности информации особенно проявляется в разного рода системах управления – производством, транспортом и т. п. Менее драматичные, но также весьма неприятные последствия – и материальные, и моральные – может иметь длительная недоступность информационных услуг, которыми пользуется большое количество людей, например, продажа железнодорожных и авиабилетов, банковские услуги, доступ в информационную сеть Интернет и т.п.

Фактор времени в определении доступности информации в ряде случаев является очень важным, поскольку некоторые виды информации и информационных услуг имеют смысл только в определенный промежуток времени. Например, получение заранее заказанного билета на самолет после его вылета теряет всякий смысл. Точно так же получение прогноза погоды на вчерашний день не имеет никакого смысла, поскольку это событие уже наступило. В этом контексте весьма уместной является поговорка: "Дорога ложка к обеду"

Доступность информации подразумевает, что субъект информационных отношений (пользователь) имеет возможность за приемлемое время получить требуемую информационную услугу.

Например, создавая информационную систему с информацией о студентах колледжа, мы рассчитываем, что с помощью этой системы в любое время в течение нескольких секунд сможем получить требующуюся информацию (список студентов любой группы, полную информацию о конкретном студенте, итоговые данные, например, средний возраст студентов, число юношей и девушек и так далее).

Следует отметить, что системы электронной обработки данных создаются именно для предоставления определённых информационных услуг. Если предоставление таких услуг становится невозможным, то это наносит ущерб всем субъектам информационных отношений. Поэтому, не противопоставляя доступность остальным аспектам, её выделяют как важнейший элемент информационной безопасности.

Конфиденциальная информация есть практически во всех организациях. Это может быть технология производства, программный продукт, анкетные данные сотрудников и др. Применительно к вычислительным системам в обязательном порядке конфиденциальными данными являются пароли для доступа к системе.

Конфиденциальность информации – это гарантия доступности конкретной информации только тому кругу лиц, для кого она предназначена.

Конфиденциальная информация – это информация, на доступ к которой имеет право ограниченный круг лиц.

Если же доступ к конфиденциальной информации получает лицо, не имеющее такого права, то такой доступ называется несанкционированным и рассматривается как нарушение защиты конфиденциальной информации. Лицо, получившее или пытающееся получить несанкционированный доступ к конфиденциальной информации, называется злоумышленником .

Например, если Саша отправил Маше письмо по электронной почте, то информация в этом письме является конфиденциальной, так как тайна личной переписки охраняется законом. Если Машин брат, взломав пароль, получил доступ к Машиному почтовому ящику и прочитал письмо, то имеет место несанкционированный доступ к конфиденциальной информации, а Машин брат является злоумышленником.

Обеспечение конфиденциальности информации является наиболее проработанным разделом информационной безопасности.

Федеральным законом «Об информации, информатизации и защите информации» определено, что информационные ресурсы, то есть отдельные документы или массивы документов, в том числе и в информационных системах, являясь объектом отношений физических, юридических лиц и государства, подлежат обязательному учету и защите, как всякое материальное имущество собственника. При этом собственнику предоставляется право самостоятельно в пределах своей компетенции устанавливать режим защиты информационных ресурсов и доступа к ним. Закон также устанавливает, что «конфиденциальной информацией считается такая документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации». При этом федеральный закон может содержать прямую норму, согласно которой какие-либо сведения относятся к категории конфиденциальной информации или доступ к ним ограничивается. Так, федеральный закон «Об информации, информатизации и защите информации» напрямую относит к категории конфиденциальной информации персональные данные (информацию о гражданах). Закон РФ «О банках и банковской деятельности» ограничивает доступ к сведениям по операциям и счетам клиентов и корреспондентов банка.

Однако не, по всем сведениям, составляющим конфиденциальную информацию, применяется прямая норма. Иногда законодательно определяются только признаки, которым должны удовлетворять эти сведения. Это, в частности, относятся к служебной и коммерческой тайне, признаки которых определяются Гражданским кодексом РФ и являются следующими:

соответствующая информация неизвестная третьим лицам

к данной информации не установлено на законном основании свободного доступа

меры по обеспечению конфиденциальности информации принимает собственник информации.

Конфиденциальная информация подразделяется на:

· предметную,

· служебную.

Предметная информация - это сведения о какой-то области реального мира. которые, собственно, и нужны злоумышленнику, например, чертежи подводной лодки или сведения о месте нахождения Усамы Бен-Ладена. Служебная информация не относится к конкретной предметной области, а связана с параметрами работы определенной системы обработки данных. К служебной информации относятся в первую очередь пароли пользователей для работы в системе. Получив служебную информацию (пароль), злоумышленник с ее помощью может затем получить доступ к предметной конфиденциальной информации.

Нарушение каждой из трех категорий приводит к нарушению информационной безопасности в целом. Так, нарушение доступности приводит к отказу в доступе к информации, нарушение целостности приводит к фальсификации информации и, наконец, нарушение конфиденциальности приводит к раскрытию информации.

Этот аспект информационной безопасности стал исключительно актуальным в последнее время в связи с принятием ряда международных правовых актов по защите интеллектуальной собственности. Данный аспект касается в основном предотвращения нелегального использования программ.

Так, например, если пользователь устанавливает на свой компьютер нелицензионную систему Windows, то имеет место факт нарушения защиты информации.

Кроме того, данный аспект касается использования информации, полученной из электронных источников. Эта проблема стала наиболее актуальной в связи с развитием сети Интернет. Сложилась ситуация, когда пользователь Интернет рассматривает всю размещенную там информацию как свою личную собственность, и пользуется ей без каких-либо ограничений, зачастую выдавая за собственный интеллектуальный продукт.

Например, студент «скачивает» из Интернета реферат и сдает преподавателю под своей фамилией.

Законодательные акты и правоприменительная практика, касающиеся данной проблемы, пока находятся в стадии становления.

Следует отметить, что хотя во всех цивилизованных странах на страже безопасности граждан (в том числе информационной) стоят законы, но в сфере вычислительной техники правоприменительная практика пока развита недостаточно, а законотворческий процесс не успевает за развитием технологий, поэтому процесс обеспечения информационной безопасности во многом опирается на меры самозащиты.

Следовательно, необходимо представлять, откуда могут исходить и в чем состоять угрозы информационной безопасности, какие меры могут быть предприняты для защиты информации, и уметь грамотно применять эти меры.

Аннотация: В лекции рассмотрены основные понятия информационной безопасности. Ознакомление с ФЗ " Об информации, информационных технологиях и о защите информации".

ГОСТ " Защита информации . Основные термины и определения" вводит понятие информационной безопасности как состояние защищенности информации, при котором обеспечены ее конфиденциальность , доступность и целостность .

- Конфиденциальность – состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право.

- Целостность – состояние информации, при котором отсутствует любое ее изменение либо изменение осуществляется только преднамеренно субъектами, имеющими на него право;

- Доступность – состояние информации, при котором субъекты, имеющие право доступа, могут реализовывать его беспрепятственно.

Угрозы информационной безопасности – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации [ , ]. Атакой называется попытка реализации угрозы, а тот, кто предпринимает такую попытку, - злоумышленником . Потенциальные злоумышленники называются источниками угрозы .

Угроза является следствием наличия уязвимых мест или уязвимостей в информационной системе. Уязвимости могут возникать по разным причинам, например, в результате непреднамеренных ошибок программистов при написании программ.

Угрозы можно классифицировать по нескольким критериям:

- по свойствам информации (доступность, целостность, конфиденциальность), против которых угрозы направлены в первую очередь;

- по компонентам информационных систем, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура );

- по способу осуществления (случайные/преднамеренные, действия природного/техногенного характера);

- по расположению источника угроз (внутри/вне рассматриваемой ИС).

Обеспечение информационной безопасности является сложной задачей, для решения которой требуется комплексный подход . Выделяют следующие уровни защиты информации:

- законодательный – законы, нормативные акты и прочие документы РФ и международного сообщества;

- административный – комплекс мер, предпринимаемых локально руководством организации;

- процедурный уровень – меры безопасности, реализуемые людьми;

- программно-технический уровень – непосредственно средства защиты информации.

Законодательный уровень является основой для построения системы защиты информации, так как дает базовые понятия предметной области и определяет меру наказания для потенциальных злоумышленников. Этот уровень играет координирующую и направляющую роли и помогает поддерживать в обществе негативное (и карательное) отношение к людям, нарушающим информационную безопасность .

1.2. ФЗ "Об информации, информационных технологиях и о защите информации"

В российском законодательстве базовым законом в области защиты информации является ФЗ "Об информации, информационных технологиях и о защите информации" от 27 июля 2006 года номер 149-ФЗ. Поэтому основные понятия и решения, закрепленные в законе, требуют пристального рассмотрения.

Закон регулирует отношения, возникающие при:

- осуществлении права на поиск, получение, передачу, производство и распространение информации;

- применении информационных технологий;

- обеспечении защиты информации.

Закон дает основные определения в области защиты информации. Приведем некоторые из них:

- информация - сведения (сообщения, данные) независимо от формы их представления;

- информационные технологии - процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов;

- информационная система - совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

- обладатель информации - лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам;

- оператор информационной системы - гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных.

- конфиденциальность информации - обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя .

В статье 4 Закона сформулированы принципы правового регулирования отношений в сфере информации, информационных технологий и защиты информации:

- свобода поиска, получения, передачи, производства и распространения информации любым законным способом;

- установление ограничений доступа к информации только федеральными законами;

- открытость информации о деятельности государственных органов и органов местного самоуправления и свободный доступ к такой информации, кроме случаев, установленных федеральными законами;

- равноправие языков народов Российской Федерации при создании информационных систем и их эксплуатации;

- обеспечение безопасности Российской Федерации при создании информационных систем, их эксплуатации и защите содержащейся в них информации;

- достоверность информации и своевременность ее предоставления;

- неприкосновенность частной жизни, недопустимость сбора, хранения, использования и распространения информации о частной жизни лица без его согласия;

- недопустимость установления нормативными правовыми актами каких-либо преимуществ применения одних информационных технологий перед другими, если только обязательность применения определенных информационных технологий для создания и эксплуатации государственных информационных систем не установлена федеральными законами.

Вся информация делится на общедоступную и ограниченного доступа . К общедоступной информации относятся общеизвестные сведения и иная информация , доступ к которой не ограничен. В законе, определяется информация , к которой нельзя ограничить доступ , например, информация об окружающей среде или деятельности государственных органов. Оговаривается также, что ограничение доступа к информации устанавливается федеральными законами в целях защиты основ конституционного строя, нравственности, здоровья, прав и законных интересов других лиц, обеспечения обороны страны и безопасности государства. Обязательным является соблюдение конфиденциальности информации, доступ к которой ограничен федеральными законами.

Запрещается требовать от гражданина (физического лица) предоставления информации о его частной жизни, в том числе информации, составляющей личную или семейную тайну, и получать такую информацию помимо воли гражданина (физического лица), если иное не предусмотрено федеральными законами.

- информацию, свободно распространяемую;

- информацию, предоставляемую по соглашению лиц, участвующих в соответствующих отношениях;

- информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению;

- информацию, распространение которой в Российской Федерации ограничивается или запрещается.

Закон устанавливает равнозначность электронного сообщения, подписанного электронной цифровой подписью или иным аналогом собственноручной подписи, и документа, подписанного собственноручно.

Дается следующее определение защите информации - представляет собой принятие правовых, организационных и технических мер, направленных на:

- обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

- соблюдение конфиденциальности информации ограниченного доступа;

- реализацию права на доступ к информации.

Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить:

- предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

- своевременное обнаружение фактов несанкционированного доступа к информации;

- предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

- недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

- возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

- постоянный контроль за обеспечением уровня защищенности информации.

Таким образом, ФЗ "Об информации, информационных технологиях и о защите информации" создает правовую основу информационного обмена в РФ и определяет права и обязанности его субъектов.